Může vaši budovu ohrozit hacker? Otestujte kybernetickou bezpečnost checklistem

K odhalení děr v kybernetické bezpečnosti systémů v budově zneužitelných hackery pomůže test ve formě otázek s výběrem odpovědí. Ideální je test provést společně s dodavatelem systému, externím poradcem.

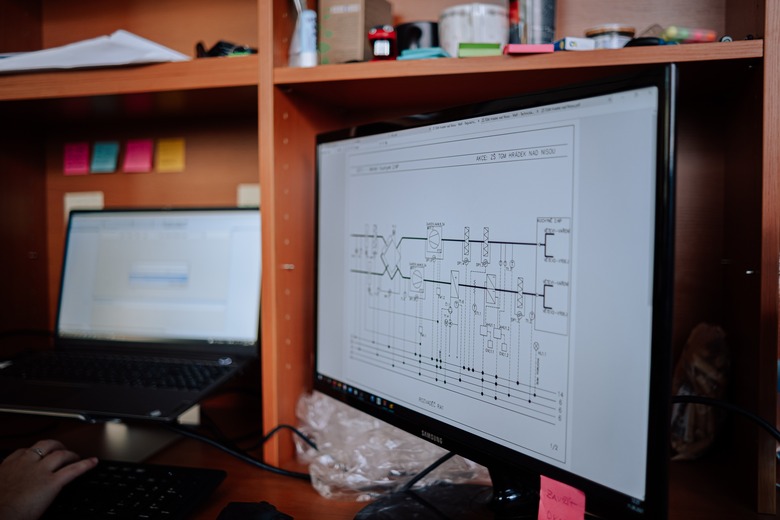

O aktuálních trendech zabezpečení dat v systémech měření a regulace pro vytápění hovoří Josef Hodboď s Janem Vidimem.

Následující text specificky zaměřený na budovy ve správě společenství vlastníků jednotek (SVJ) by měl být vodítkem pro identifikaci potenciálu k vylepšení řídicího systému budovy s ohledem na jeho informační a kybernetickou bezpečnost (ve zkratce IKB). Když hovoříme o řídicím systému budovy, nemusí jít jen o jeho nejvyšší formu ve které je vše propojeno, například systém řešící přístup do budovy, do jednotlivých částí budovy, řízení vytápění, větrání, zásobování teplou vodou, řízení osvětlení atp. Může jít například i jen o určitou, samostatnou část, která však má pro funkci budovy zásadní význam, jako například řízení havarijního záložního zdroje energie atp.

Jde o téma prudce aktuální a mediálně probírané, což s sebou nese jednu dobrou zprávu. Důležitost tohoto tématu a nutnost jeho řešení nyní vnímají nejen výbory SVJ, ale i členové společenství. Rovněž se tak děje u bytových družstev, provozovatelů budov se smíšeným využitím, nebytovým využitím a výjimkou nejsou ani někteří majitelé rodinných domů.

Dříve byly otázky týkající se kybernetické bezpečnosti na žebříčku priorit SVJ velmi nízko s typickým názorem „náš systém nikomu nestojí za napadení“. Množství využívaných řídicích systémů roste, útoky se množí, závažnost jejich dopadů roste, a tak dnes už nebývá problém vyhradit na posilování kybernetické bezpečnosti část finančních zdrojů z fondu oprav. Některé tipy či návrhy, jako například udělat si pořádek v dokumentaci, dokonce nepředstavují žádné přímé náklady, ale již v blízké budoucnosti mohou hodně ušetřit.

Samozřejmě, každé opatření se musí vyplatit a proti nákladům vždy uvažujeme potenciální ztráty. Ty jsou zde obvykle vnímané jako riziko, tedy pravděpodobnost výskytu vzniku ztráty násobená výškou škody. A právě výška škody kombinovaná s aktuálně zvýšeným rizikem je silným argumentem pro výměnu či opravu zařízení, servisní zásah nebo změnu pracovního postupu.

Checklist: Nevím – ano – ne – není relevatní

Podívejme se na stav řídicího systému domu formou checklistu. Odpovědi „Ne“ nebo „Nevím“ by měly vést k zamyšlení nad problematikou, lépe pak k reakci „tak to uděláme“ nebo „tak to zjistíme“. U některých bodů bude vhodné spolupracovat s dodavatelem systému, který vlastnosti své dodávky zná a případně je ihned schopen navrhnout korektivní opatření. Kontrola může být provedena i v rámci některé ze servisních návštěv.

V rámci informační a kybernetické bezpečnosti řešíme zejména dvě úlohy:

- aby se data nedostala do nepovolaných rukou a

- abychom o ně nepřišli.

Začít ale musíme fyzickou bezpečností celého řídicího systému (ve smyslu ISO 27002 kapitola 11 – Fyzická bezpečnost a bezpečnost prostředí).

A. Fyzická bezpečnost

Některé části řídicího systému na sobě mají ovládací prvky. Jde o rozvaděče, některé periferie, fotovoltaické střídače, frekvenční měniče, ale i další IT komponenty (routery, bezdrátová pojítka na střechách atd.). Měly by být instalovány v uzamykatelných skříních nebo místnostech. Případně tak, aby k nim neměla přístup veřejnost. Nezapomeňme na ošetření přístupů na střechu. Někdy je třeba chránit i kabelové trasy.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

I tam, kde je řídicí systém „pod zámkem“, musíme zajistit, aby při výměně odpovědných osob nebo dodavatelů byl bývalým pracovníkům znemožněn přístup k zařízení. Čipové karty by neměly být opatřeny jmény a adresami, aby je nebylo možné při ztrátě snadno zneužít.

| Nevím | Ano | Ne | Není relevantní |

Někdy jsou klíčové části systému, jako datové servery či routery, instalovány v běžných provozních místnostech – sklepích, prádelnách, výměníkových stanicích apod. Mohou tak být vystaveny vlivům prostředí, jako je vysoká teplota nebo prašnost, což může zkracovat jejich životnost nebo způsobit poruchu. Ostatně stačí omylem vytažená zástrčka napájecího nebo síťového kabelu ze zásvky.

| Nevím | Ano | Ne | Není relevantní |

Záloha pomocí UPS

Pro případ výpadku napájení může být vhodné, aby výpočetní technika byla zálohována pomocí UPS. Využití UPS rozhodně neznamená zachování funkce celého řídicího systému. U nekritických technologií, mezi které běžný systém řízení budovy patří, nejsou z UPS napájeny agregáty jako motory, čerpadla a další. S UPS však zabráníme nekorektnímu vypnutí počítače – je-li instalován – a ztrátě dat nebo dokonce poškození instalace aplikačních programů, pokud by k přerušení došlo během probíhající instalace, případně i aktualizace. UPS musí mít dostatečnou kapacitu, aby zajistila chod zálohovaných zařízení po potřebnou dobu.

Běžný řídicí systém ovšem UPS obvykle nepotřebuje. Měli bychom ale kontrolovat, zda po výpadku a znovuobnovení napájení systém automaticky opět najede. Někdy je nutné manuálně odsouhlasit hlášení poruchových stavů nebo provést jiný ruční zásah. Zkontrolujme také, zda po výpadku nezmizely nastavené hodnoty, jako časové programy, požadované teploty atd.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Necháme-li UPS několik let bez údržby a kontrol, s největší pravděpodobností po výpadku napájení nenaskočí.

| Nevím | Ano | Ne | Není relevantní |

Obr. 2 Nežádoucí hackerský zásah do řídicího systému, například vytápění, může mít za následek nejen zbytečné zvýšení spotřeby energií, ale i zničení řady prvků s výrazným finančním nákladem na jejich náhradu

Přenos dat

Součástí bezpečnostní politiky může být i omezení výměny dat mezi řídicím systémem a jeho okolím. Přes externí datové nosiče se může do systému dostat virus nebo mohou být vynesena citlivá data. Proto se u některých pracovních stanic omezuje přístup k CD mechanikám, portům, čtečkám karet, bezdrátovým rozhraním atd. U těchto omezení je potřeba dbát na to, aby jejich nasazení neznemožnilo každodenní práci se systémem. Vždy musíme hodnotit rizika a snažit se je eliminovat přiměřeně.

| Nevím | Ano | Ne | Není relevantní |

U přísněji spravovaných sítí je možné použít aktivní prvek (spravovatelný switch) a nastavit na něm kontrolu MAC adres (fyzických adres síťových karet) připojených zařízení. Pokud se do sítě připojí neschválené zařízení, je mu odepřen přístup a administrátor je notifikován.

| Nevím | Ano | Ne | Není relevantní |

B. Grafická centrála a další PC

Osobní počítač PC s operačním systémem (obvykle Windows) je častým cílem kybernetických útoků. Je ale dobré počítač přiměřeně chránit i proti chybám obsluhy, způsobeným třeba neúmyslně. K tomu pomůže rozumná politika uživatelských práv. V podstatě jde o běžná pravidla pro práci s počítačem, případně stanovená ve spolupráci s dodavatelem IT, pokud je počítač v jeho správě.

| Nevím | Ano | Ne | Není relevantní |

Je dobré, když jsou na pracovní stanici instalovány jen programy, které jsou nezbytně nutné pro práci. Nedoporučuje se počítač využívaný pro řízení systémů zároveň využívat pro běžnou agendu, e-maily, soukromé prohlížení webu atd. Nekontrolované instalace softwaru, zejména nelegálního, mohou vést k zavlečení škodlivého kódu nebo poškození pracovního prostředí (nechtěné aktualizace knihoven, které SCADA nepodporuje atd.).

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Operační systém by měl být pravidelně aktualizován. Automatická aktualizace však může násilně ukončit spuštěné programy a případně vést ke ztrátě dat.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

„Obecně by bylo ideální se vzdáleným přístupům do systému měření a regulace zcela vyhnout.“

Obr. 3 Pokud se hackeři dostanou do systému dispečinku, může dispečer začít vydávat pro provoz zcela nevhodná opatření

U služeb, které pro přístup uživatelů používají webový přístup, je žádoucí, aby webové servery byly nastaveny s podporou protokolu https://. Není to jen ochrana proti úniku dat – mnohé prohlížeče již odmítají připojení k nezabezpečeným serverům (s protokolem http://), což znemožňuje práci se systémem řízení budovy. Servery s protokolem https:// využívají bezpečnostní certifikáty, které mají omezenou časovou platnost. O jejich aktualizaci by se měl starat provozovatel s pomocí správce síťové domény, a to ideálně s určitým předstihem tak, aby se nestalo, že služba bude z důvodu vypršení certifikátu nedostupná. Podobně se to ale týká jakýchkoli zabezpečených spojení, která využívají ověření identity protistrany – nemusí jít jen o webové služby.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Každý uživatelský účet by měl mít jen ta práva, která potřebuje pro svou práci – ne vyšší. Chráníme tak systém i před neúmyslným poškozením, smazáním dat, změnou konfigurace atd.

| Nevím | Ano | Ne | Není relevantní |

Podobně jako u fyzické bezpečnosti řešíme management klíčů a karet, tak i u uživatelských účtů je nutné ohlídat, že uživateli, který již nemá za úkol se systémem pracovat, budou zrušeny účty pro přístup k počítačům a službám.

| Nevím | Ano | Ne | Není relevantní |

Grafická centrála (nebo další počítače, jako databázový server atd.) by měla plnit bezpečnostní pravidla, jako je délka a složitost hesla, interval jeho obměny atd.

| Nevím | Ano | Ne | Není relevantní |

Hesla by v ideálním případě neměla být ukládána nikde – ovšem u prostředků, k nimž přistupuje více uživatelů, zejména kvůli administraci, nebo tam, kde není možné na zařízení nastavit přístup pro více uživatelů v roli administrátora (to mohou být embedded zařízení, PLC, síťové komponenty jako routery atd.), je nutné zajistit bezpečné ukládání a sdílení hesel, například pomocí programů jako je Keepass.

| Nevím | Ano | Ne | Není relevantní |

C. Přístupnost přes Internet

Z bezpečnostního hlediska je samozřejmě nejlepší provozovat systém řízení budovy ve zcela oddělené síti. Pokud má být ale na systém zřízen dálkový přístup, doporučuje se použít VPN (nebo alespoň proxy server) místo vystavování portů na veřejnou IP adresu. Opět platí, že účty pro přístup je třeba pravidelně kontrolovat a neaktuální uživatele odstraňovat. Součástí bezpečnostní politiky může být povolení přístupu jen z vybraných veřejných IP adres, z adres pouze v ČR a podobně.

I předávání bezpečnostních certifikátů a klíčů pro VPN přístup by mělo být řešeno zabezpečeným kanálem (např. certifikát a klíč poslat zabalené fyzicky na USB, heslo pro rozbalení poslat přes SMS).

To se týká jak přístupu pro obsluhu, tak pro dodavatele, jako jsou servisní firmy. Opět platí, že po skončení smluvního vztahu je potřeba příslušné uživatelské konto smazat nebo zablokovat.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

U všech služeb přístupných zvenčí musejí být změněna hesla z výchozích na jiná, dostatečně bezpečná. Jde především o webové servery. Často však zůstávají výchozí hesla i u nativních a servisních protokolů, jako je SSH. Toto je snad nejčastější prohřešek proti základním pravidlům IKB. V ideálním případě by ale měly být tyto služby pro vzdálený přístup (a koneckonců i pro místní přístup, pokud to zařízení dovoluje) zablokované. Pokud zařízení neumožňuje změnu výchozího hesla, což může být případ různých převodníků protokolů, mělo by být provozováno pouze v uzavřené síti.

| Nevím | Ano | Ne | Není relevantní |

Cizí subjekty, které mají přístup k technologii (dodavatelé, servisní firmy atd.), by měly mít písemnou smlouvu, která určuje jejich povinnosti a stanovuje sankce při jejich nedodržování. Jedná se o částečné přenesení rizika na tyto subjekty a zároveň viditelný závazek, který může být pro dodavatele motivací pro dodržování pravidel.

| Nevím | Ano | Ne | Není relevantní |

Do technologické sítě nesmějí být „načerno“ připojována jakákoli komunikační zařízení, zejména pro přístup na Internet nebo do jiných sítí. Jedná se především o WiFi přístupové body či dočasné LTE routery, které dodavatelské firmy používají v období uvádění do provozu a zaregulovávání.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

D. Digitální průmyslový počítač používaný k automatizaci procesů a řízení (PLC), automatizační úroveň

Procesní podstanice představují kritickou část řízení technologií. Obvykle jsou to tzv. embedded zařízení (kombinace hardwaru a softwaru se stanovenými nebo programovatelnými schopnostmi), u nichž není možné aplikovat bezpečnostní politiku v takové míře, jako je tomu u osobních počítačů. Tato zařízení obsahují specifický operační systém a neprovádějí automatické stahování aktualizací. Nemají tak velký výpočetní výkon a jejich síťové připojení (Ethernet) může být citlivé na síťové útoky, ale i některé servisní síťové protokoly (spanning tree), jejichž nasazení může způsobovat ztrátu síťové konektivity.

Pokud jsou v automatizační úrovni zařízení, jako jsou routery, převodníky, konvertory protokolů atd., měla by být řešena i jejich bezpečnost. Může se stát, že takové zařízení nemá možnost změny hesla, obsahuje webový server pro konfiguraci, který nejde vypnout, či používá některý z nezabezpečených protokolů (Modbus TCP, BACnet/IP). V tom případě je nutné technologickou síť s nimi zcela oddělit od ostatní síťové infrastruktury v budově.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Pokud jsou PLC provozována se zabezpečeným spojením a ověřováním pomocí certifikátů, je nutné hlídat jejich vypršení a mít nastaven mechanismus pro jejich pravidelnou preventivní obnovu. Výpadek komunikace stroj-stroj totiž nemusí být pro obsluhu na první pohled zřejmý a problém se může projevit až po čase, například selháním funkce zařízení nebo chybějícími historickými daty. Je pravda, že zabezpečené spojení s ověřením protistrany není ještě zcela běžné, nicméně může se stát, že se s ním začneme brzy setkávat.

| Nevím | Ano | Ne | Není relevantní |

E. Závislost na provozovaných službách

Provozovanou službou myslíme tu část řídicího systému, jejíž trvalou funkci SVJ nezajišťuje samo, ale nakupuje od externího dodavatele. Historicky byl řídicí systém zcela pod kontrolou vlastníka nebo provozovatele budovy. Všechny části, jako počítače, programy, komunikační zařízení a datová úložiště se fyzicky nacházela v budově a provozovatel za ně plně zodpovídal. Dnešní instalace ovšem mohou pro svou řádnou funkci vyžadovat konektivitu do Internetu nebo jiné sítě a hardware nebo software, který je umístěn v datacentru, u poskytovatele služby, nebo kdekoli jinde a dnes i zcela běžně i mimo území ČR nebo EU.

Vyhnout se vzdálenému přístupu do systémů měření a regulace není v mnoha případech možné ani z hlediska právních záruk dodavatele. Vzdálený přístup umožňuje sledovat a řídit chod zařízení, a tak předcházet závadám až haváriím. V oblasti aktivit SVJ jde například o zdroje tepla s kotli nebo tepelnými čerpadly dodané jednou firmou, která potřebuje detailní informace o chodu zařízení, aby mohla garantovat jak bezchybný, tak i energeticky úsporný provoz. Varianta pravidelných návštěv technika dodavatelské firmy by byla neúnosně dražší s náklady zásadně převyšujícími náklady na zajištění nezbytné kybernetické bezpečnosti.

Podobně, pro fotovoltaické střídače dodavatel podmiňuje poskytnutí záruky možností dálkového přístupu kvůli aktualizaci firmwaru (ale i sběru dat pro vlastní analýzu a vývoj nových výrobků). Uživatel pak například vidí svá data ve firemním portálu dodavatele. Tento komunikační kanál může představovat kybernetické riziko, protože dodavatel nebo útočník, který by ho úspěšně napadl, může převzít kontrolu nad zařízením.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

V některých případech jsou na propojení přes Internet nebo síť APN přímo závislé základní funkce systému. Pro spojení mezi částmi systému jsou využity LTE modemy nebo Internet, systém využívá hodnoty získávané z Internetu, jako jsou ceny energií, předpověď počasí, dálkové odečty energií přes portál dodavatele atd.

Je-li tomu tak, je nutné, aby každá tato služba měla svého vlastníka – odpovědnou osobu, která zajišťuje její nepřetržitou funkci (pravidelná kontrola, placení faktur, udržování smluvních vztahů, či servis).

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Některé služby, jako je například kritická konektivita nebo počítače hostované v datacentrech, je dobré mít nasmlouvané pomocí SLA (Service Level Agreement). SLA je specifikace, která přesně určuje parametry služby, jako je kapacita, dostupnost, dlouhodobý závazek existence služby atd. Tím je možné rizika částečně přesunout na dodavatele služby.

| Nevím | Ano | Ne | Není relevantní |

F. Zálohování

Zálohování a pravidelná kontrola záloh jsou základními opatřeními proti ztrátě dat. Nejde jen o zdrojové kódy k programovatelným podstanicím a grafice, ale i o projekční dokumentaci včetně projektu skutečného provedení, konfigurace a „průvodní listy“ instalací s údaji o IP adresaci, kontaktech na subdodavatele atd. Servisovat zařízení bez dokumentace je obtížné a mnohdy nemožné. Řešením pak je kompletní výměna řídicího systému ještě daleko před jeho fyzickým i morálním koncem životnosti.

Představme si dvě stejné kotelny uvedené do provozu ve stejném roce, jednu s kompletní aktualizovanou technickou dokumentací a druhou bez ní. Rozdíl v jejich aktuální, skutečné hodnotě je několik stovek tisíc korun, tedy cena nového řídicího systému. Bez kompletní a aktualizované technické dokumentace může vést jakýkoliv zásah do systému k jeho vyřazení z provozu.

Zejména při předávání funkcí ve výboru SVJ za situace, kdy vztahy mezi starým a novým vedením nejsou ideální, by nové vedení mělo důkladně zkontrolovat rozsah přebírané dokumentace a pokud nějaké materiály chybí, kontaktovat dodavatele řídicího systému, který obvykle dokumentaci vlastní.

| Nevím | Ano | Ne | Není relevantní |

O zálohy aplikačního softwaru se obvykle stará dodavatel řídicího systému, resp. autor softwaru. Je ale dobré mít správu záloh podloženou v servisní smlouvě, včetně závazku k předání aktuálních záloh v případě ukončení servisní smlouvy. Někdy je software zálohován na prostředcích provozovatele (SVJ), pak ale dodavatel obvykle trvá na tom, že SVJ přejímá plnou odpovědnost za to, že jsou zálohy dostupné a aktuální. V takovém případě je žádoucí, aby si SVJ vedlo dokumentaci o tvorbě záloh.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Záznamy jsou data, která vznikají během provozu systému. Jde zejména o historická data včetně odečtů hodnot z měřičů energií, logy událostí či alarmů, automatické zálohy a další údaje včetně záznamů jiných než elektronických (jako jsou například pravidelné revizní zprávy). Důležité záznamy je dobré skenovat a ukládat v digitální podobě, usnadní se tím zálohování a zálohy mohou být dostupné i na dálku.

Adresáře se záznamy nebo jejich databáze by měly být pravidelně zálohovány. Musíme si uvědomit, že naměřená data už nikdy znovu naměřit nepůjde. Některá data mohou být zapotřebí až po letech, například pro provedení energetického auditu, legislativou nařízené kontroly systému vytápění a větrání budov (nad 70 kW) aj. Zálohování může být i automatické, vždy je nutné pravidelně kontrolovat dostupnost záloh, tedy zda zálohovaná data umíme zrekonstruovat (např. jsou známa hesla pro přístup na úložiště?) a jak dlouho rekonstrukce potrvá.

| Nevím | Ano | Ne | Není relevantní |

Ani pravidelné zálohování není k ničemu, pokud záloha nejde přečíst – ať už z důvodů poškození média, ztráty hesla nebo neschopnosti data v úložišti najít. Je tedy dobré kontrolovat dostupnost a čitelnost záloh, tedy to, že k zálohovaným datům jsme schopni úspěšně přistoupit, vyhledat žádaná data, a zkopírovat je zpět do produkčního prostředí.

| Nevím | Ano | Ne | Není relevantní |

| Nevím | Ano | Ne | Není relevantní |

Dalším typem dat jsou přístupová jména a hesla, certifikáty pro VPN a podobně. To jsou již kritické informace, které musíme chránit před únikem. Jejich správa proto bude vypadat jinak, než je tomu například u projektové dokumentace. Měla by tu platit obecná pravidla IKB, aplikovaná i na ostatní aktiva v SVJ.

| Nevím | Ano | Ne | Není relevantní |

G. Závěr

Seznam otázek by se dal rozšiřovat podle toho, jaké technologie jsou v objektu použity. Nezabývali jsme se například hlídáním koncentrace oxidu uhelnatého CO v garážích. Tam ale již tolik nejde o informační a kybernetickou bezpečnost, jako o ochranu zdraví a života osob. Nicméně i ochrana zdraví a života osob může být ohrožena při nedostatečné kybernetické bezpečnosti.

Zhodnocení aspektů informační a kybernetické bezpečnosti, ať už vlastními silami výboru SVJ nebo s pomocí externích konzultantů, by mělo patřit k základním bezpečnostním opatřením, která SVJ realizuje. Je to podobné, jako když SVJ zcela samozřejmě řeší správu klíčů od domu a technologických prostor. Například každý majitel bytu má klíče jen ke svému bytu, ale všichni mají klíče ke vstupu do domu.

Silným varovným signálem a důvodem k řešení je zvýšená četnost odpovědí typu „nevíme“ nebo „ne“.